DevSecOps pour IBM i (AS/400 – AS400)

Déploiement rapide et sécurisé de logiciels de haute qualité

Contrôles de qualité et de sécurité dans votre cycle de livraison continue

DevSecOps : Sécurité et risques métiers à l’ère du Cloud

La transformation numérique et l’adoption du cloud ont vu les logiciels devenir la première cause de risque pour les entreprises. Les architectures applicatives complexes ont augmenté les surfaces d’attaque, et les nouveaux paradigmes informatiques ne font souvent pas de la sécurité une priorité. Alors que DevOps rend la livraison de logiciels plus efficace, les cycles accélérés peuvent au contraire négliger les failles de sécurité, créant des vulnérabilités cachées. DevOps modifie également la gestion de la sécurité, avec des préoccupations en continu et la responsabilité se retrouve partagée entre les équipes. En conséquence, la sécurité se doit d’être un élément à part entière de la création de logiciels et fait désormais partie intégrante de DevOps sous le nom de DevSecOps.

DevSecOps and automatisation

Derrière toute mise en œuvre réussie de DevSecOps se cache l’automatisation. Aujourd’hui, la plupart des failles de sécurité sont dues à l’erreur humaine. Les examens manuels risquent de laisser des failles de codage non détectées. Les tests manuels créent des failles qui se propagent dans les environnements de production. Le déploiement et les correctifs ad hoc ne permettent pas de détecter les logiciels non sécurisés au moment le plus critique du cycle.

Pour minimiser les risques, chaque phase successive du cycle DevSecOps doit être automatisée et continue. En automatisant une série de points de contrôle de qualité sécurisés, le « shift security left » évite les retouches coûteuses.

Mais l’IBM i est fiable – DevOps n’est-il pas suffisant ?

Alors qu’IBM i bénéficie d’une sécurité intégrée robuste, le besoin du DevSecOps se fait sentir à mesure que les applications se modernisent et s’intègrent à des sources externes. Le code existant exposé en tant que services Web présente de nouveaux risques tels que l’injection SQL et les API non sécurisées. Les équipes DevSecOps utilisent l’analyse statique du code pour atténuer ces menaces, en appliquant les règles de contrôle de qualité de l’OWASP. En ce qui concerne les menaces internes, qui représentent une part importante des violations de données, les techniques automatisées d’anonymisation des données sont essentielles pour y faire face.

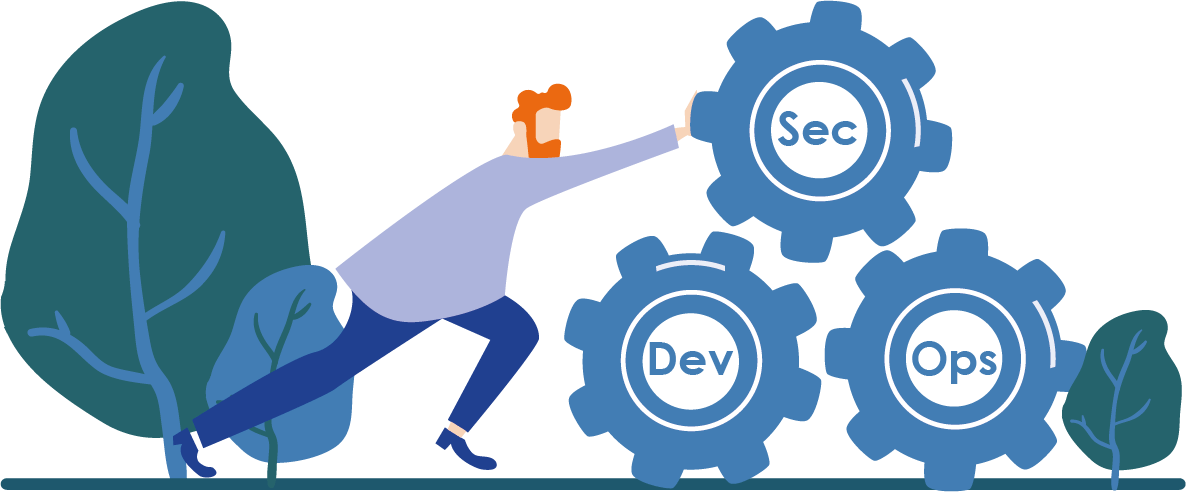

Conformité à la sécurité : l’importance de l’intégration

De nombreuses mises en œuvre DevOps ont été construites en regroupant des outils « ponctuels » non intégrés et faiblement reliés. Il est donc beaucoup plus difficile de mesurer les niveaux de qualité et de sécurité et de gérer les risques. Pour assurer la conformité dans les environnements hybrides d’aujourd’hui, les équipes DevSecOps ont besoin d’une vision globale de la sécurité, de l’analyse des applications au déploiement, en passant par de multiples technologies et plateformes. Cela n’est possible qu’avec un ensemble d’outils intégrés, un référentiel partagé et un point unique de reporting et de contrôle.

Obtenez ARCAD for DevOps !

Automatisez DevSecOps sur IBM i

REQUEST A DEMO

Let’s talk about your project!

Speak with an expert